4.1. Méthodologies d’identification et de classification des

infrastructures essentielles

Il existe diverses méthodologies pour identifier les IIE, notamment l’utilisation d’une

approche basée sur les services, l’application de critères sectoriels ou fonctionnels,

ainsi qu’une évaluation des parties prenantes. Le Guide d’élaboration d’une stratégie

nationale de cybersécurité recommande l’évaluation des cyberrisques et la modélisation

des menaces pour identifier, désigner et protéger les IE, les IIE ou les services

essentiels.

- Dépendances et interdépendances : L’examen des dépendances et des interdépendances avec d’autres infrastructures et services est recommandé dans l’identification des I(I)E. Une dépendance se définit comme « la relation entre deux produits ou services dans laquelle un produit ou service est requis pour la génération de l’autre produit ou service »

Recommandation : analyse de la dépendance (nationale et transfrontalière)

Les dépendances peuvent être reconnues au cours du processus d’identification des IE et des évaluations de risque. Ce sont les dépendances des IE au sein d’une nation et celles des nations et régions voisines. Les dépendances peuvent influencer la criticité d’une infrastructure nationale particulière et peuvent être déterminées au moyen de consultations avec les intervenants.

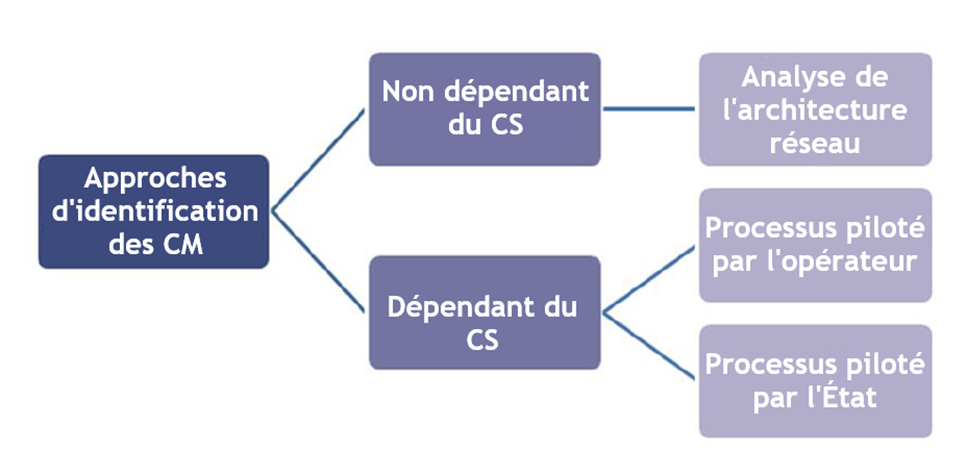

Figure 1 : Approches méthodologiques pour l’identification des infrastructures d’information essentielles Source : ENISA

- Évaluation des risques : L’identification des IIE nationales devrait être guidée par une évaluation des risques. Une approche fondée sur les risques et les normes internationales est nécessaire pour identifier et hiérarchiser la mise en œuvre de programmes, de politiques et de pratiques de référence communs en matière de sécurité et de résilience des IIE, ainsi que pour assurer leur intégration et leur interopérabilité.

Recommandation : Élaborer un profil de risque national

En élaborant un profil de risque national, les parties prenantes d’un pays acquerraient une compréhension commune des risques, des conséquences et de leur priorité relative. Les pays peuvent utiliser les lignes directrices de l’UE pour l’évaluation des capacités de gestion des risques dans le cadre d’une évaluation des risques.

L’évaluation basée sur un ensemble de 51 questions sur la coordination, l’expertise, la méthodologie, les parties prenantes, l’information et la communication, l’équipement et le financement, aide à identifier et à hiérarchiser les risques, et constitue la base de :

- l’évaluation des risques ;

- la planification de la gestion des risques ;

- la prévention des risques et

- les mesures de préparation.

Le Cadre pour l’amélioration de la cybersécurité des infrastructures essentielles du National Institute of Standards and Technology (NIST) aide les propriétaires et les exploitants d’infrastructures essentielles à identifier, évaluer et gérer les risques cybersécuritaires à l’aide d’une approche hiérarchisée, flexible, reproductible, basée sur les performances et rentable, notamment des mesures et des contrôles de sécurité de l’information.

- Modélisation des menaces : il s’agit d’une approche structurée des scénarios de menace ; une technique d’ingénierie pour identifier les menaces, les attaques, les zones vulnérables et les contre-mesures possibles qui pourraient affecter le produit ou l’environnement connexe (réseau, architecture, etc.). À l’aide de méthodes de modélisation des menaces, il est possible de dresser des profils d’attaquants potentiels, y compris leurs objectifs et leurs méthodes, de créer un catalogue de menaces et d’utiliser les informations pour éclairer les mesures défensives.

Recommandation : adopter une méthodologie pour identifier systématiquement les secteurs et les services des IE

Une approche structurée en quatre étapes pour identifier les secteurs et les services des IE est recommandée dans les méthodologies de l’ENISA pour l’identification des actifs et services des infrastructures d’information essentielles pour l’évaluation d’un secteur ou d’un service qui pourraient potentiellement être essentiels :

- Appliquer des critères sectoriels

- Évaluer la criticité

- Évaluer les dépendances

- Appliquer des critères transversaux.

L’ordre le plus utile de ces étapes dépend des informations dont disposent les décideurs nationaux.

Ressources : Comment identifier et classer les IE et les IIE

Vidéo de formation ITU 2021 Global CyberDrill : comment identifier et classer les actifs et services d’infrastructures d’information essentielles